Уязвимость Total Meltdown появилась после выхода январских патчей от Microsoft, «исправляющих» уязвимость Meltdown.

Системным администраторам, не установившим последние патчи для Windows 7 или Server 2008 R2, исправляющие уязвимость Meltdown, настоятельно рекомендуется сделать это в ближайшее время, поскольку эксплоит уже доступен в интернете.

Компания Microsoft выпустила патч для Meltdown в январе нынешнего года, однако он не только оказался бесполезным, но и еще больше усугубил ситуацию. Если изначально Meltdown позволяла вредоносному приложению или авторизованному пользователю читать содержимое памяти ядра процессора, то после установки обновлений стало возможным не только читать, но и записывать в память ядра, получив полный контроль над уязвимой системой. Новая уязвимость получила название Total Meltdown.

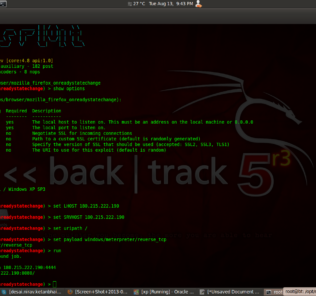

Дело в том, что инженеры Microsoft случайно обозначили таблицы страниц, описывающие память компьютера, как доступные для чтения и записи для непривилегированных программ. В результате, обычные приложения могли перестраивать отображение файлов в память как обязательное для беспрепятственного доступа к виртуальной памяти ядра.

В конце прошлого месяца Microsoft выпустила обновление, исправляющее вызванные зимними патчами проблемы. Системным администраторам рекомендуется установить их как можно скорее, поскольку исследователь под псевдонимом XPN опубликовал код для эксплуатации уязвимости, возникшей после установки зимних патчей. Эксплоит позволяет обычному пользователю повысить свои привилегии до уровня администратора. Работа эксплоита показана в видео ниже.

![]() Подписывайтесь на канал “Engine.MD” в Telegram, чтобы первыми узнавать о новостях и эксклюзивных материалах.

Подписывайтесь на канал “Engine.MD” в Telegram, чтобы первыми узнавать о новостях и эксклюзивных материалах.