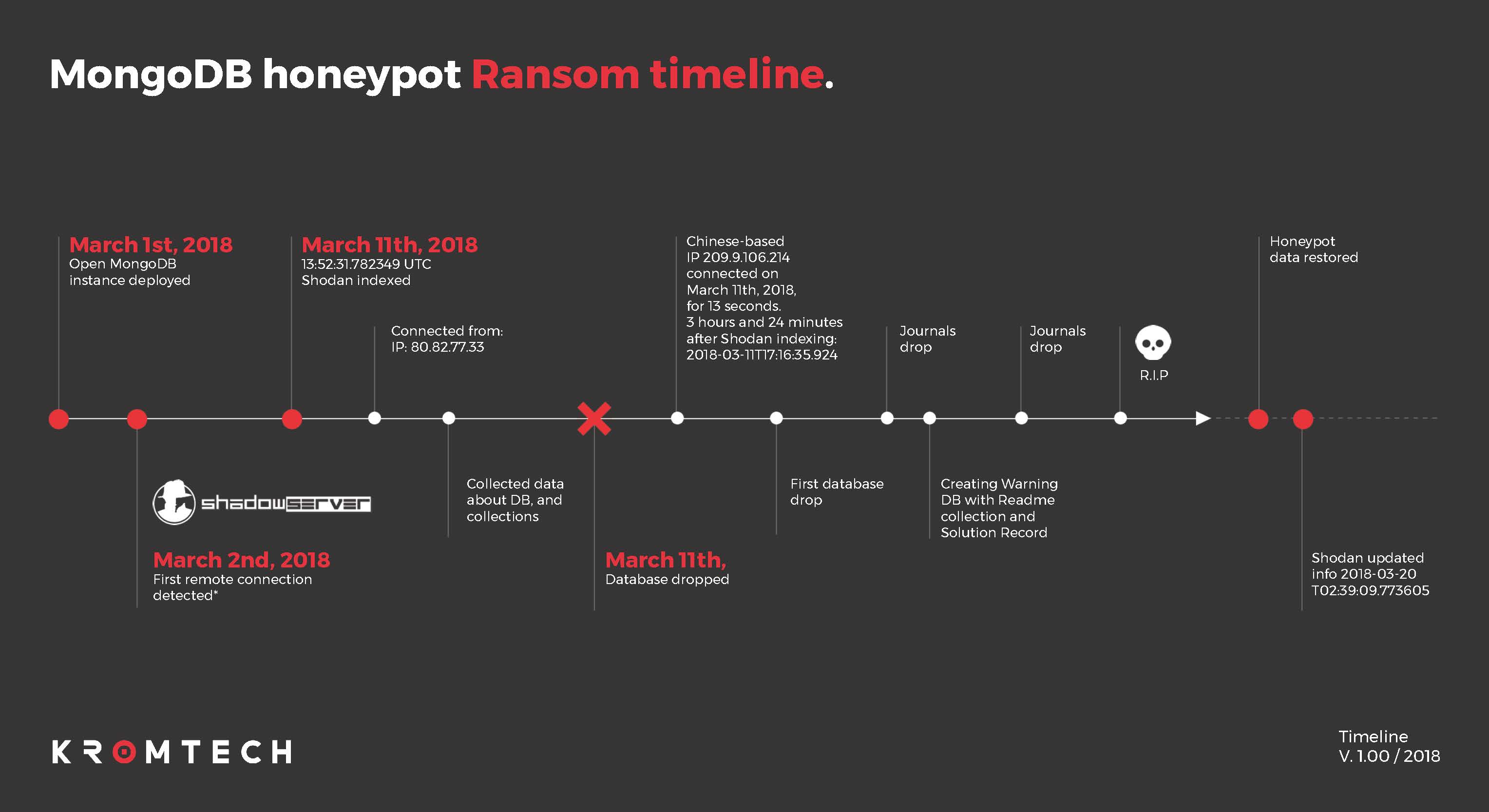

Для определения опасности атак на незащищенные базы данных MongoDB исследователи безопасности из компании Kromtech провели эксперимент, в ходе которого намеренно оставили базу MongoDB открытой для внешних подключений и стали следить за входящими соединениями.

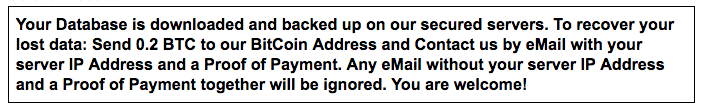

По словам исследователей, база содержала 30 ГБ поддельных данных. Злоумышленникам потребовалось всего три часа для поиска базы, после чего они уничтожили всю хранящуюся в ней информацию за 13 секунд и оставили требование о выкупе в размере 0,2 биткойна.

В декабре 2017 года неизвестные взломали несколько баз данных MongoDB и потребовали 0,2 биткойна в качестве выкупа. В настоящее время неясно, являются ли прошлогодний и нынешний инциденты делом рук одной и той же группировки. Однако, по словам специалистов, атака на базу данных велась из Китая.

Исследователи уверены, что только автоматизированный сценарий может завершить такую задачу в течение 13 секунд.

«Злоумышленник должен сначала подключиться к базе данных, затем стереть информацию, почистить журналы, чтобы замести следы, создать базу данных под названием «Предупреждение», затем снова замести следы. В нашем случае все произошло за тринадцать секунд. Отсюда мы сделали вывод о работе автоматизированного сценария», – отметили исследователи.

Специалисты порекомендовали пользователям защищать свои базы данных, поскольку некорректно настроенные серверы MongoDB до сих пор находятся под угрозой взлома. Кроме того, как показал эксперимент, даже при выплате выкупа, жертвы, скорее всего, не получат свои данные, так как вся информация моментально удаляется злоумышленниками.

Вывод

Вы потеряете свои данные, если не обеспечите надлежащую защиту своего сервера.