В домашнем маршрутизаторе Huawei HG532 обнаружена уязвимость нулевого дня (0-day), которая активно эксплуатируется в настоящее время в реальных атаках.

В домашнем маршрутизаторе Huawei HG532 обнаружена уязвимость нулевого дня (0-day), которая активно эксплуатируется в настоящее время в реальных атаках.

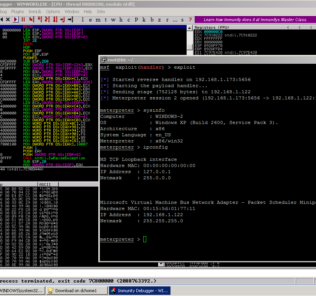

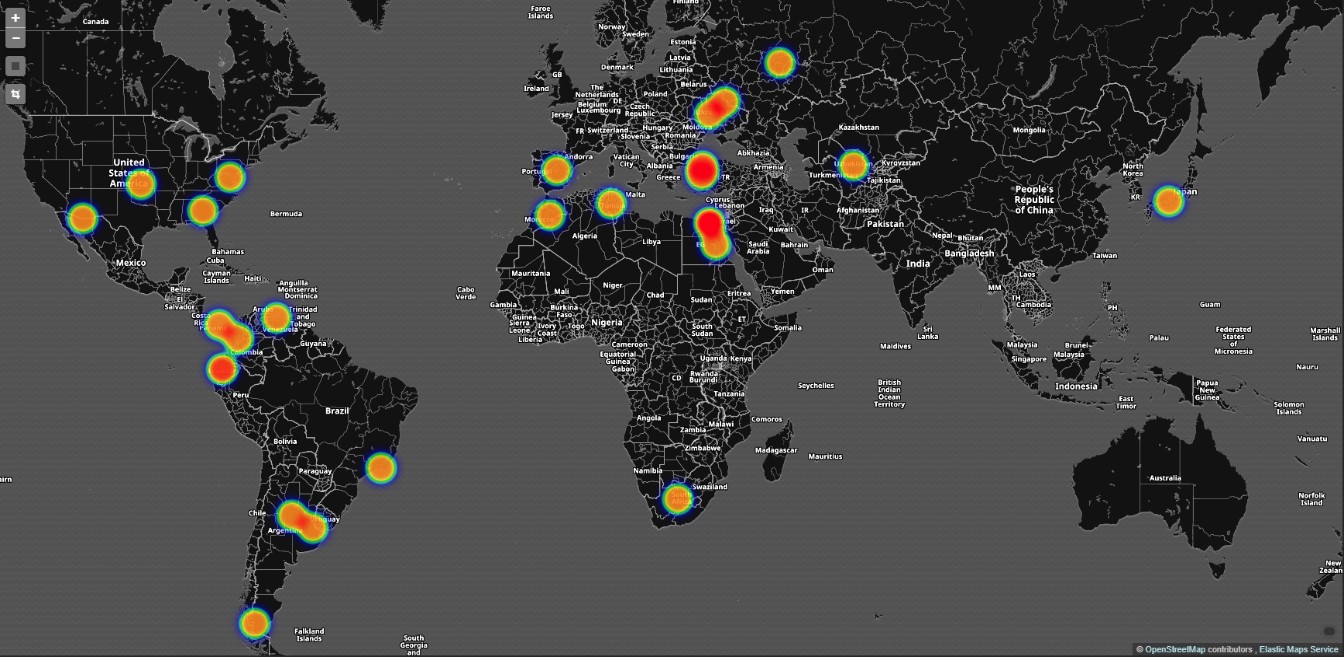

Вредоносная программа, используемая в этой кампании, идентифицирована как OKIRU/SATORI, представляет собой новый вариант Mirai. Как предполагают специалисты Check Point, за этими атаками стоит киберпреступник-любитель, известный под прозвищем Nexus Zeta. 23 ноября датчики и honeypot’ы Check Point засекли многочисленные атаки, использующие неизвестную уязвимость в устройствах Huawei HG532 по всему миру. В первую очередь атака затронула такие страны, как США, Италия, Германия и Египет.

Целью этой вредоносной кампании было создать новый вариант ботнета Mirai.

Однако на деле все оказалось гораздо проще

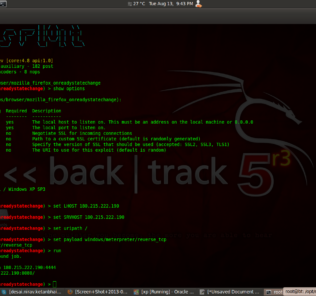

Маршрутизатор Huawei применяет протокол Universal Plug and Play (UPnP) со спецификацией TR-064. Как отмечают исследователи, TR-064 позволила злоумышленникам выполнить произвольные команды на устройстве. Изначально личность кибер-преступника, стоявшего за этими атаками была загадкой из-за большого объема трафика и многочисленных серверов, участвующих во вредоносных действиях.

Эксперты даже предполагали, что в этом замешаны хакеры, спонсируемые государством. Однако на деле все оказалось гораздо проще — виновником оказался хакер-любитель Nexus Zeta. Специалисты отследили его активность на форумах соответствующей тематики, где он советовался относительно создания ботнета.

Стоит отметить, что команда Huawei крайне оперативно отреагировала на новость о наличии такой серьезной бреши, быстро выпустив обновление.