Исследователь безопасности раскрыл подробности важной уязвимости в Microsoft Outlook, для которой компания выпустила неполный патч в этом месяце – почти через 18 месяцев после получения отчета о раскрытии информации.

Исследователь безопасности раскрыл подробности важной уязвимости в Microsoft Outlook, для которой компания выпустила неполный патч в этом месяце – почти через 18 месяцев после получения отчета о раскрытии информации.

Уязвимость Microsoft Outlook (CVE-2018-0950) может позволить злоумышленникам украсть конфиденциальную информацию, в том числе учетные данные пользователей Windows, просто убедившись, что жертвы просматривают электронную почту с помощью Microsoft Outlook, не требуя дополнительного взаимодействия с пользователем.

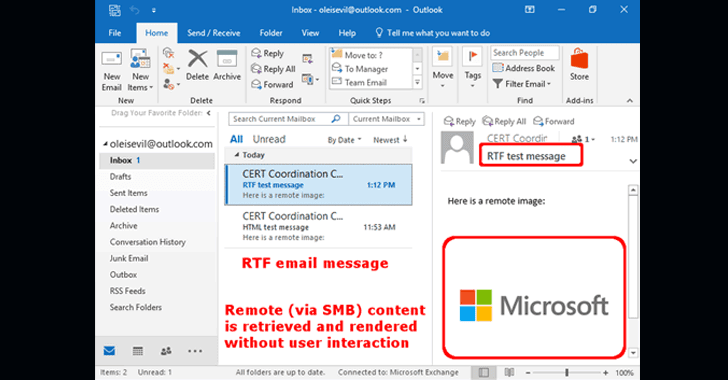

Уязвимость, обнаруженная Уилом Дорманном из Координационного центра CERT (CERT / CC), заключается в том, что Microsoft Outlook предоставляет удаленно размещенный контент OLE, когда электронное сообщение RTF (Rich Text Format) просматривается и автоматически инициирует соединения SMB.

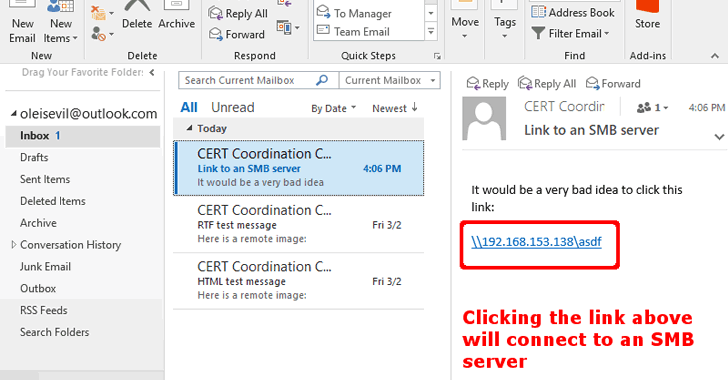

Злоумышленник может воспользоваться этой уязвимостью, отправив RTF-адрес целевой жертве, содержащий удаленный файл образа (объект OLE), загрузив с SMB-сервера, управляемого злоумышленником.

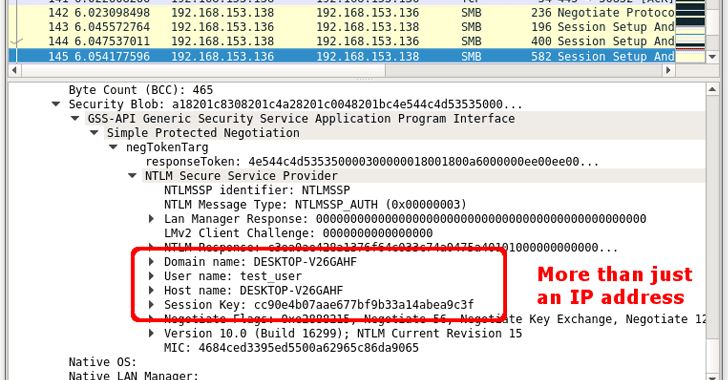

Поскольку Microsoft Outlook автоматически создает контент OLE, он инициирует автоматическую аутентификацию с помощью управляемого удаленного сервера злоумышленника по протоколу SMB, используя единый вход (SSO), передавая имя пользователя жертвы и хешированную версию пароля NTLMv2, что потенциально позволяет злоумышленнику получить доступ к системе жертвы.

Это может привести к утечке IP-адреса пользователя, имени домена, имени пользователя, имени хоста и пароля. Если пароль пользователя недостаточно сложный, злоумышленник может взломать пароль за короткий промежуток времени.

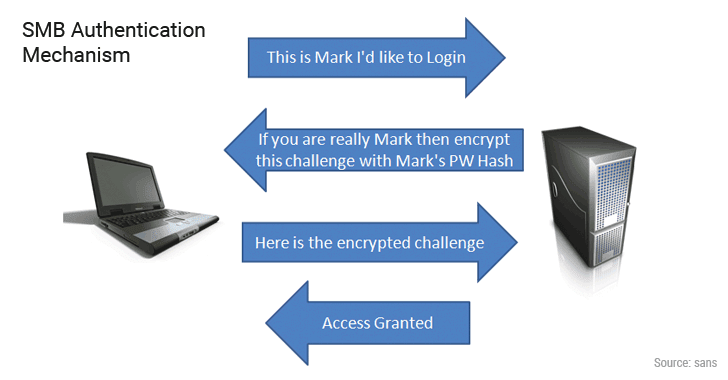

Если вы думаете, почему ваш ПК с ОС Windows автоматически передаст ваши учетные данные на SMB-сервер злоумышленника?

Таким образом, аутентификация по протоколу сервера сообщений (SMB) работает в сочетании с механизмом аутентификации вызова / ответа NTLM, как описано на следующем рисунке.

Дорманн сообщил об этой уязвимости для Microsoft в ноябре 2016 года, и, пытаясь исправить эту проблему, компания выпустила неполное исправление в своем обновлении во вторник в апреле 2018 года – это почти 18 месяцев.

Патч безопасности не позволяет Outlook автоматически запускать SMB-соединения при предварительном просмотре электронных писем RTF, но исследователь отметил, что исправление не предотвращает все атаки SMB.

Важно понимать, что даже с этим патчем пользователь все еще находится на одном клике от падения жертвы до типов атак, описанных выше. Например, если сообщение электронной почты имеет ссылку в стиле UNC, начинающуюся с« \\ », щелчок по ссылке инициирует подключение SMB к указанному серверу. сказал Дорманн.

Если вы уже установили последнюю версию Обновления Microsoft, это здорово, но злоумышленники все еще могут использовать эту уязвимость. Таким образом, пользователям Windows, особенно сетевым администраторам корпораций, рекомендуется следовать нижеуказанным шагам, чтобы уменьшить эту уязвимость.

- Примените обновление Microsoft для CVE-2018-0950 , если вы еще этого не сделали.

- Блокировать определенные порты (445 / tcp, 137 / tcp, 139 / tcp, вместе с 137 / udp и 139 / udp), используемые для входящих и исходящих сеансов SMB.

- Блокировать аутентификацию NT NT (NT LAN) Single Sign-on (SSO).

- Всегда используйте сложные пароли, которые нельзя легко взломать, даже если их хеши украдены (вы можете использовать менеджеров паролей для решения этой задачи).

- Самое главное, не нажимайте на подозрительные ссылки, указанные в письмах.

![]() Подписывайтесь на канал “Engine.MD” в Telegram, чтобы первыми узнавать о новостях и эксклюзивных материалах.

Подписывайтесь на канал “Engine.MD” в Telegram, чтобы первыми узнавать о новостях и эксклюзивных материалах.